Yazar: Siber Ulak

1Password dijital kasa ve parola yöneticisi, kullanıcıların kötü amaçlı sayfaları tanımlamasına ve hesap kimlik bilgilerini tehdit aktörleriyle paylaşmalarını engellemeye yardımcı…

Endpoints remain the most common pivot point attackers use to establish presence inside networks, escalate privileges, and move laterally toward…

1Password dijital kasa ve parola yöneticisi, kullanıcıların kötü amaçlı sayfaları tanımlamasına ve hesap kimlik bilgilerini tehdit aktörleriyle paylaşmalarını engellemeye yardımcı…

Microsoft, Ocak 2026 Salı Yaması güvenlik güncellemelerini yükledikten sonra bazı Windows 11 cihazlarının “UNMOUNTABLE_BOOT_VOLUME” hatalarıyla önyükleme yapamadığına dair raporları araştırıyor….

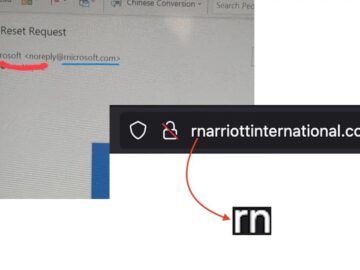

Marriott International ve Microsoft müşterilerini hedef alan karmaşık bir “homoglif” kimlik avı kampanyası. Saldırganlar, “m” harfini “rn” (r + n)…

Microsoft, bulut depolama alanında depolanan PST’leri kullanırken Microsoft Outlook’un açılmasını engelleyen bir sorunu düzeltmek amacıyla Windows 10, Windows 11 ve…

Alex Pretti’nin Cumartesi günü Minneapolis’te bir federal göçmen memuru tarafından vurulup öldürülmesinden birkaç dakika sonra, sağcı nüfuz sahibi kişiler tarafından…

ABD Göçmenlik ve Gümrük Muhafaza, Cuma günü ABD hükümetinin kurum bildirimleri, kural koyma ve diğer kamuya açık dosyalara ilişkin resmi…

Aralık 2025’in sonlarında Polonya’nın elektrik şebekesini hedef alan bir siber saldırı, saldırı sırasında DynoWiper adlı yeni, yıkıcı, verileri silen bir…

Windows PC’niz güvenli mi? Yakın tarihli bir Guam mahkemesi davası, Microsoft’un FBI’a BitLocker şifreleme anahtarlarını sağlayabileceğini ortaya çıkardı. Anahtarlarınızın kontrolünü…

Tehdit aktörleri, kavram kanıtlama kodunun kamuya açık hale gelmesinden hemen sonra GNU InetUtils telnetd’deki kritik kimlik doğrulama atlama güvenlik açığından…

Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Broadcom’un VMware vCenter Sunucusunu etkileyen kritik bir güvenlik açığını Bilinen Açıklardan Yararlanan Güvenlik…