Günümüzde siber suç ekosistemi giderek daha çok aboneliğe dayalı bir teknoloji sektörü gibi işliyor. Meşru bulut hizmetlerinin “hizmet olarak” modeline benzer şekilde, hizmet olarak suç (CaaS) çözümleri, deneyimsiz saldırganların saldırıları gerçekleştirmek için ihtiyaç duydukları kaynakları ve erişimleri kiralamalarına olanak tanır.

Siber suç ağları, ölçeklenebilir, isteğe bağlı hizmetlerin ve kullanım başına ödeme modellerinin reklamını yapar.

Her ne kadar bağlı kuruluş programları (RaaS) fidye yazılımı çeteleri tarafından uzun süredir kullanılıyor olsa da, artık çevrimiçi suçun neredeyse her yönü bir ücret karşılığında sunuluyor. Bu blogda, siber suçların aboneliğe dayalı iş modeline geçişinin, önceki uygulamalardan dikkate değer farklılıklarla birlikte, beş yolunu tartışıyoruz.

1. Hizmet olarak kimlik avı, özellikler eklemeye devam ediyor

Hizmet olarak kimlik avı (PhaaS), e-posta dolandırıcılıklarını DIY operasyonlarından şık abonelik hizmetlerine dönüştürdü. Geleneksel olarak, bir siber suçlunun kimlik avı sayfalarını, posta komut dosyalarını ve posta listelerini kendi başına toplaması veya tek seferlik bir kimlik avı seti satın alması gerekiyordu.

Bugün, ikna edici sayfalar oluşturmaktan toplu e-posta göndermeye kadar her şeyi yinelenen bir ücret karşılığında gerçekleştiren anahtar teslimi kimlik avı platformları var. Hatta bazı yer altı geliştiricileri, kimlik avını güçlendirmek için yapay zekayı bile entegre ediyor.

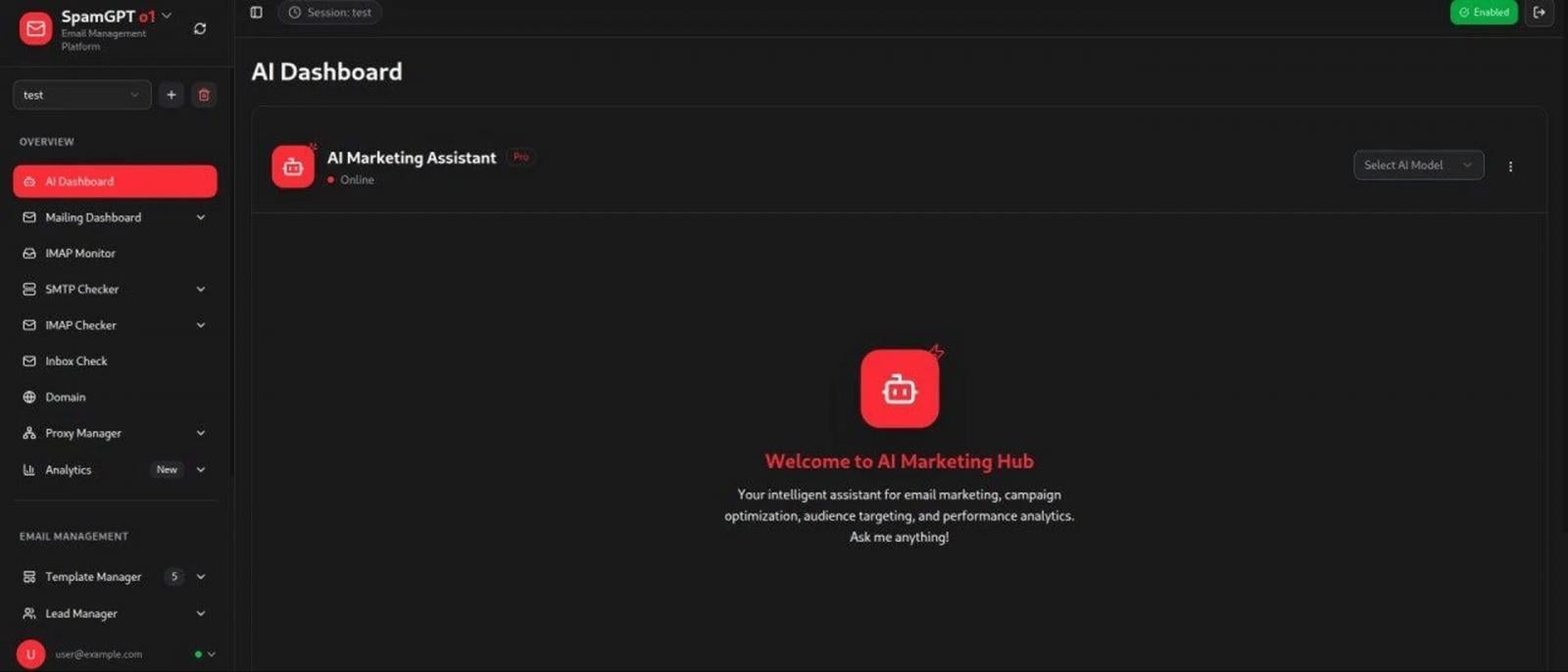

Örneğin SpamGPT, kimlik avı e-postalarının üretimini, e-posta hesaplarının kırılmasını ve teslimat oranlarının en üst düzeye çıkarılmasını otomatikleştiren, esas olarak suçlulara pazarlama düzeyinde kampanya araçları sunan, yapay zeka destekli bir hizmet olarak spam aracıdır. Bu, olası bir kimlik avcısının minimum çabayla profesyonel görünümlü bir kampanya başlatabileceği anlamına gelir.

Diğer bir yenilik ise, sıradan PDF’leri e-posta filtrelerini atlatmak için silah haline getirilmiş tuzaklara (sahte oturum açma katmanları, yönlendirmeler vb. ekleyerek) dönüştüren MatrixPDF gibi kötü amaçlı belge oluşturucuların yükselişidir. Suç grupları, bu hizmetleri ve kitleri, kullanıcı kılavuzları ve hatta müşteri desteğiyle birlikte abonelik karşılığında satıyor.

Bu, kimlik avı HTML’sinin Pastebin’den kopyalandığı eski günlerden çok farklı. PhaaS aboneleri, abonelikleri aracılığıyla kitlerine ilişkin düzenli güncellemeler, tespit edilmeyi önleyici ayarlamalar ve teknik yardım alır. Sonuç? Sıfır web geliştirme becerisine sahip olmayan saldırganlar bile yalnızca bir abonelik ödeyerek güncellenen kimlik avı planlarını sürekli olarak devreye sokabiliyor; bu da kimlik avının nasıl sürekli olarak uyum sağlayan ve gelişen bir hizmete dönüştüğünü gösteriyor.

Ekibimiz 1.000 gerçek BT ortamından alınan verileri analiz etti ve hiçbir kuruluşun ihlallere dayanıklı olmadığını tespit etti.

Aslında kuruluşların %99’u yapay zeka tarafından kolayca ortaya çıkarılabilecek hassas verileri açığa çıkardı.

Raporu okuyun

2. Telegram botları sosyal mühendisliği bir hizmete dönüştürüyor

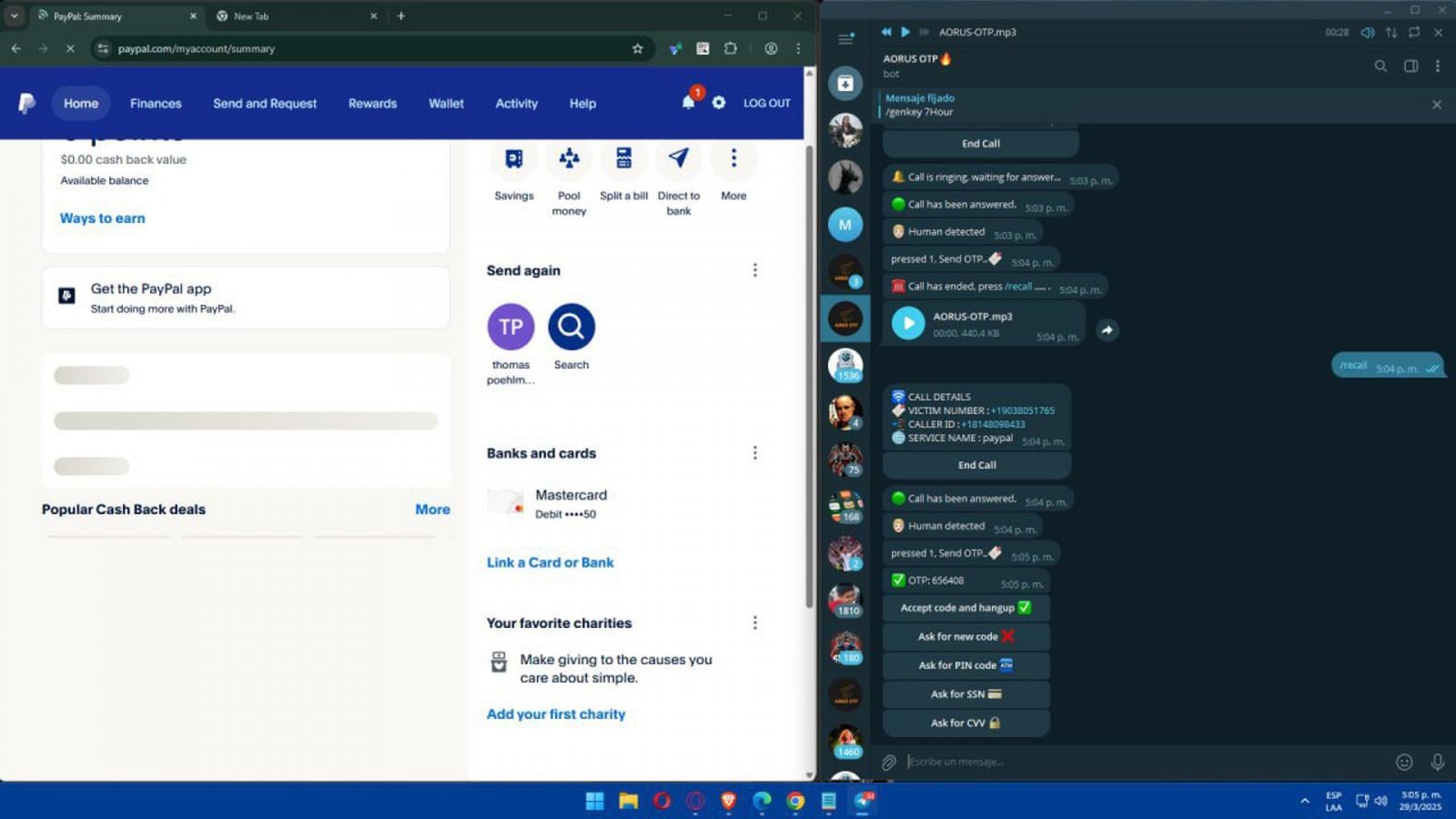

Telegram gibi şifreli mesajlaşma platformları, aboneliğe dayalı suç araçlarının omurgası olarak Telegram’ın API’sinden etkili bir şekilde yararlanarak siber suç hizmetlerinin yuvası haline geldi. Bunun bir örneği, tek kullanımlık şifre (OTP) botlarının çoğalmasıdır.

Bu botlar otomatik arama dolandırıcılığı gerçekleştirir: Hedeflenen kurbanı arar, bankanın arayan kimliğini taklit eder ve kişiyi 2FA güvenlik kodunu açıklaması için kandırmak için bir sesli komut dosyası kullanır. Tüm süreç (çağrı sahtekarlığı, sesli yönlendirmeler ve kod yakalama) bot tarafından gerçekleştirilir. Gelecek vadeden dolandırıcılar bu özelliği gerektiği gibi kiralayabilir.

Fiyatlandırma katmanları bir SaaS modelini taklit ediyor: Bulduğumuz bir OTP botunun sınırsız çağrılar için haftada yaklaşık 70 ABD doları veya premium plan için ayda yaklaşık 150 ABD doları ücret aldığını gördük. Sosyal mühendislik araçlarına bu kolay kullandıkça öde erişimi yıllar önce mevcut değildi. O zamanlar dolandırıcılar, VOIP hizmetlerini veya sosyal mühendislik kurbanlarını kullanarak aramaları tek tek manuel olarak yanıltmak zorunda kalıyordu.

Telegram kanalları, OTP botlarının ötesinde, toplu SMS spam gönderme, SIM değiştirme hizmetleri, sahte bildirim botları ve daha fazlası gibi hizmetleri genellikle kira/abonelik esasına göre sunar. Telegram’ın API’sinin kullanımı anonimlik ve anında dağıtım sağlar.

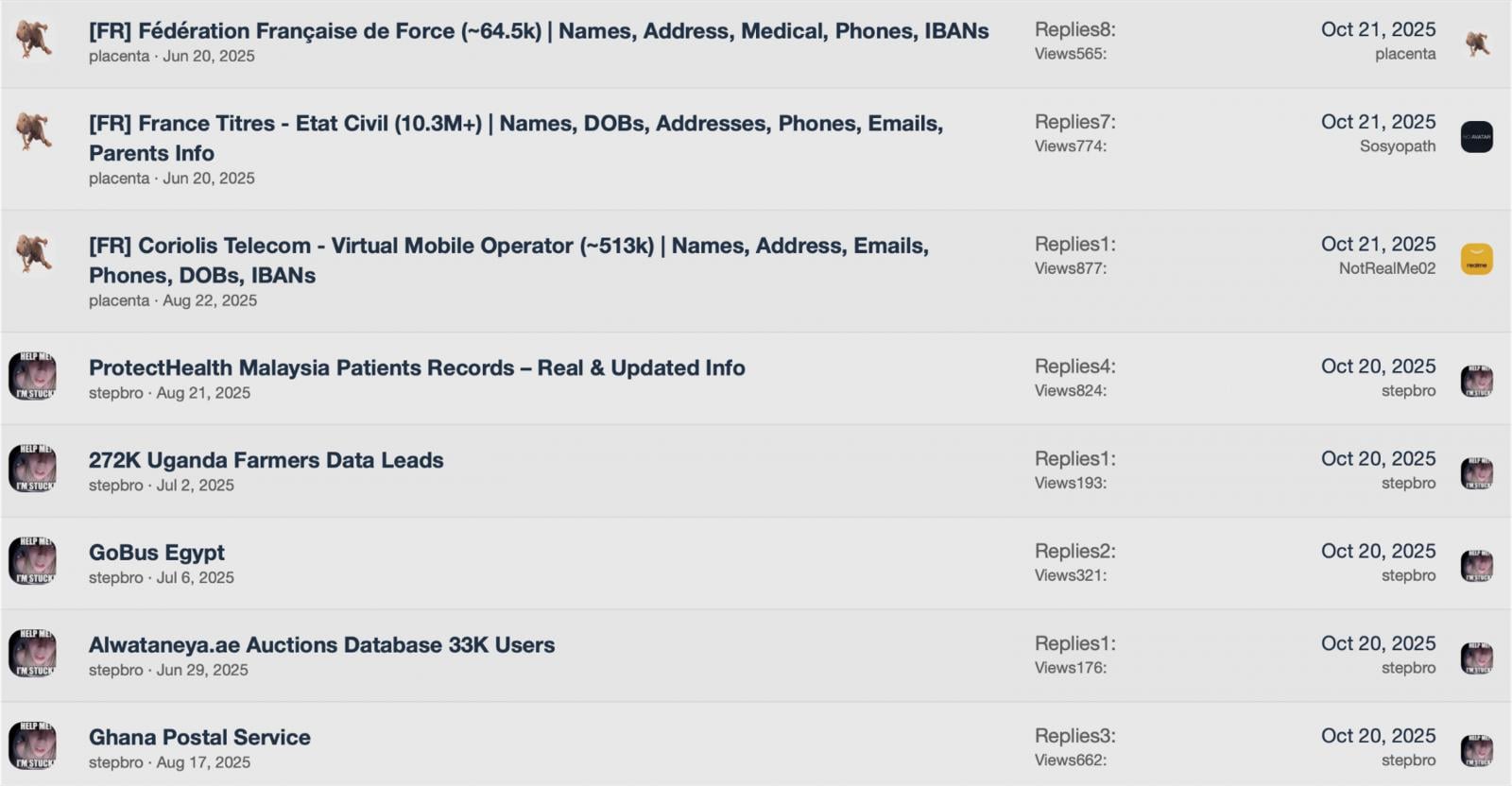

3. Infostealer günlükleri bulut veri akışları haline geldi

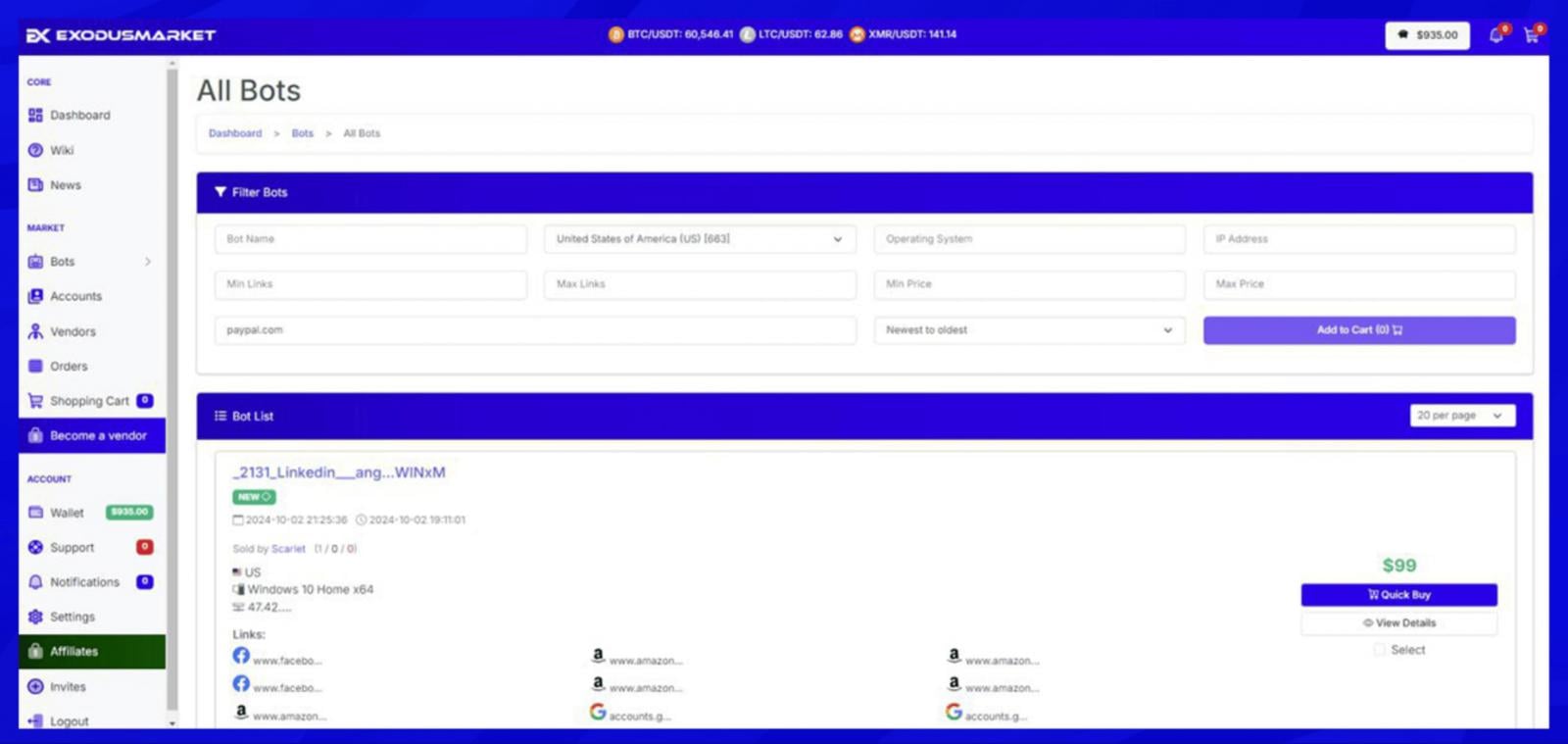

Siber suç pazarları, çalınan verileri bulut platformlarına benzer bir şeye dönüştürdü. Geçmişte, çalınan kimlik bilgileri tek seferlik forum gönderilerinde veya toplu veri tabanı dökümlerinde satılıyor olabilirdi. Artık özel platformlar milyonlarca bilgi hırsızı kötü amaçlı yazılım günlüğünü bir araya getiriyor ve bunları web arayüzleri aracılığıyla sunuyor.

Örneğin bir pazarda siber suçlular, tıpkı bir bulut veritabanını sorgulamak gibi, çalınan oturum açma verilerini coğrafyaya, işletim sistemine, kötü amaçlı yazılım ailesine ve hatta belirli alan adlarına göre arayabilir ve filtreleyebilir.

Bu karanlık web pazarı, bireysel RDP hack’lerini satmaktan, daha kazançlı, aboneliğe benzer bir teklif olarak geniş ölçekte bilgi hırsızlığı günlüklerinin ticaretine doğru gelişti. Bu platformlara erişim genellikle, alıcıların üyelik ücreti veya depozito ödeyebileceği ve yeni çalınan veriler akışına etkili bir şekilde abone olabileceği kapalı bir sistemdir.

4. Erişim aracıları ağ ihlallerini bir meta haline getirir

Kısa bir süre önce, bir şirket ağına sızmak isteyen bir siber suçlunun gerekli tüm adımları kendisinin yapması, bir güvenlik açığı bulması, içeriden birine kimlik avı yapması veya titizlikle içeri sızması gerekiyordu. Bugün, ilk erişim aracıları (IAB’ler) ağ erişimini toplu olarak alınıp satılan bir meta haline getirdi.

Bu aracılar kuruluşlarda tutunma noktası elde etme (çalınan VPN kimlik bilgileri, güvenliği ihlal edilmiş RDP sunucuları, web kabuğu arka kapıları vb. aracılığıyla) ve kullanıma hazır erişim envanteri tutma konusunda uzmanlaşmıştır. Daha sonra bu erişimi genellikle yarı resmi pazarlar aracılığıyla fidye yazılımı çeteleri gibi diğer suçlulara satıyor veya kiralıyorlar. İş, bazı erişim komisyoncularının sürekli müşteriler için kademeli fiyatlandırma ve abonelik paketleri sunduğu noktaya kadar olgunlaştı.

Bir tehdit aktörü, yeni ağ erişim noktalarının düzenli olarak beslenmesi için ödeme yapabilir ve esasen saldırıya uğramış makinelerden oluşan bir boru hattına abone olabilir. En iyi aracılar işlemlerini profesyonel hizmetler gibi yürütürler: Her erişimi doğrular ve kategorilere ayırırlar (ayrıcalık düzeyine, alan adı yöneticisine karşı normal kullanıcıya vb. göre), alıcılara ekran görüntüleri veya kanıt sağlarlar ve hatta bir erişim kapatılırsa müşteri desteği veya değiştirme olanağı sunarlar.

Her kurbanın güvenliğini ihlal eden eski yöntemle karşılaştırıldığında, IAB’ler saldırganların bilgisayar korsanlığı fırsatlarına abone olmalarına olanak tanır. İlk erişimin metalaştırılması, davetsiz misafirin izinsiz giremeyeceği, oturum açabileceği ve ağ ihlallerini diğer siber suçlular için ölçeklenebilir, isteğe bağlı bir hizmete dönüştürebileceği anlamına gelir.

5. Düşük abonelik ücretleri için gelişmiş araçlar kullanıma hazır

Belki de siber suçlarda aboneliklerdeki değişimin en açık işareti, gelişmiş bilgisayar korsanlığı araçlarının uygun fiyatlarla kiralanabilmesidir. Bir zamanlar ciddi yatırım veya kodlama uzmanlığı gerektiren yüksek dereceli kötü amaçlı yazılımlara artık ucuz bir aylık planla erişilebiliyor.

Örnek olarak yeni Atroposia uzaktan erişim truva atını (RAT) ele alalım.

Gizli masaüstü kontrolü, kimlik bilgileri hırsızlığı, dosyasız saldırılar vb. sunan bu özelliklerle dolu RAT, gerçek SaaS tarzında satılmaktadır. Atroposia’nın yaratıcıları, kötü amaçlı yazılıma ve web kontrol paneline erişim için ayda yaklaşık 200 ABD doları ücret alıyor. Yasal yazılım aboneliklerini yansıtacak şekilde daha uzun vadeler için indirimler verilmektedir (üç ay için 500 ABD Doları, altı ay için 900 ABD Doları). Düşük beceriye sahip bir saldırgan, bu fiyata, geliştirmesi veya satın alması geçmişte çok daha pahalıya mal olacak bir tak ve çalıştır aracına sahip olur.

Kötü amaçlı yazılım yazarları artık abonelik modelleri altında oluşturucular ve yararlanma kitleri (kötü amaçlı Office belgeleri veya özel yükleyiciler gibi şeyler için) sunarak müşterilerin her zaman en son sürüme sahip olmalarını sağlıyor.

Bunun net etkisi, karmaşık saldırılara yönelik giriş engelinin azalmasıdır.

Saldırgan, özel kötü amaçlı yazılımlara büyük meblağlar yatırmak veya yeni bir RAT’ı kodlayıp test etmek için aylar harcamak yerine, düşük bir aylık bütçeyle MatrixPDF (PDF tabanlı istismarlar için) veya Atroposia RAT gibi son teknoloji ürünü araçları kiralayabilir. Daha önce yalnızca iyi finanse edilen veya yüksek vasıflı suçlular bu tür ileri teknikleri uygulayabiliyordu, oysa artık siber suçların kolaylaştırılması gerçek anlamda bir satış noktası haline geldi.

Yeni siber suçlu abonelik ekonomisi

Ne yazık ki siber suçlar tamamen gelişmiş bir hizmet ekonomisine dönüştü.

Bu abonelik modeli, kimlik avı kitleri, bilgi hırsızlığı günlükleri ve erişim satışları da dahil olmak üzere eskiden parçalanmış bir ortamı erişilebilir ve isteğe bağlı bir araç hattına dönüştürdü. Saldırganların artık kullandıkları kötü amaçlı yazılımı kodlamasına, altyapıyı barındırmasına ve hatta anlamasına gerek yok. Yalnızca aylık bir ücret öderler ve gölge SaaS ekosistemindeki müşteriler gibi çalışırlar.

Önde kalabilmek için siber güvenlik uzmanlarının ve savunucularının da aynı şekilde düşünmesi gerekiyor: önce sistem.

Bu, algılama taktiklerinin otomatikleştirilmesi, kimlik bilgilerinin düzenli olarak değiştirilmesi ve ara sıra değil, sürekli olarak en az ayrıcalığın varsayılan olarak uygulanması anlamına gelir. Savunmayı ne kadar ölçeklenebilir, tekrarlanabilir ve uyarlanabilir hale getirirsek saldırganların başarılı olması da o kadar zorlaşır.

Varonis tarafından desteklenmiş ve yazılmıştır.